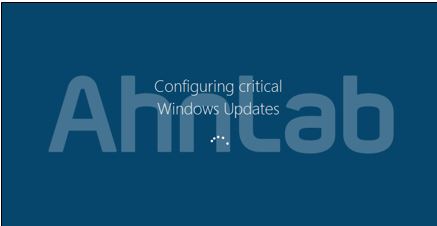

최근 해외에서 윈도우 업데이트로 위장한 랜섬웨어가 등장했다. 언제든 이러한 유형의 랜섬웨어가 국내 사용자를 타깃으로 제작 및 유포될 수 있어 미리 살펴보고 대비하는 것이 좋겠다. 특히 랜섬웨어 피해 예방의 첫 번째 보안 수칙으로 윈도우 등 OS와 주요 프로그램의 보안 업데이트 적용이 강조되고 있는 만큼, 윈도우 업데이트 파일로 위장한 랜섬웨어로 인한 잠재적인 피해가 우려된다.

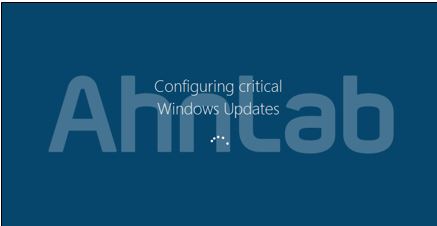

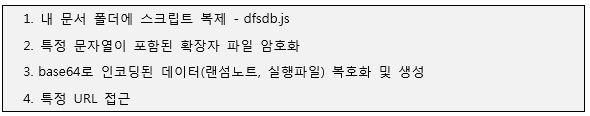

우선, 영어권 사용자를 노리는 것으로 추정되는 허위 윈도우 업데이트 랜섬웨어가 발견됐다. 윈도우 업데이트로 위장한 파일을 실행하면 ‘WindowsUpdate.exe’라는 이름의 파일이 시스템에 생성 및 실행되며, [그림 1]과 같이 ‘중요 윈도우 업데이트’라는 메시지와 함께 가짜 업데이트 화면이 나타난다.

[그림 1] 가짜 윈도우 업데이트 화면

허위 윈도우 업데이트가 진행되는 동안 랜섬웨어는 사용자 몰래 시스템 내 파일을 암호화한다. 최근 랜섬웨어들과 마찬가지로 PC의 거의 모든 포맷의 파일을 암호화하며, 파일 확장자명에는 “.fantom”라는 문자를 추가한다.

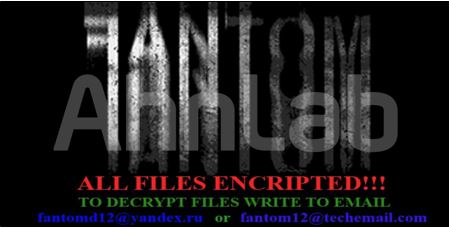

[그림 2] 랜섬웨어 감염 후 변경된 바탕화면

이후 바탕화면을 [그림 2]와 같이 변경하고 “DECRYPT_YOUR_FILES.HTML” 파일을 생성해 사용자에게 암호화된 파일 복구와 관련된 내용을 안내한다.

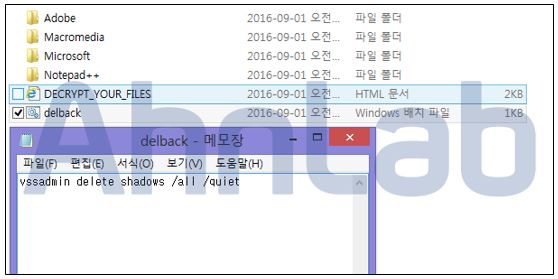

[그림 3] 볼륨 섀도우 카피(Volume Shadow Copy) 삭제

또한 추가로 생성된 “%APPDATA%\delback.bat” 파일은 VSC(Volume Shadow Copy) 파일을 삭제하여 시스템 복원을 방해한다.

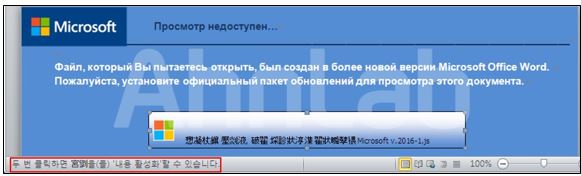

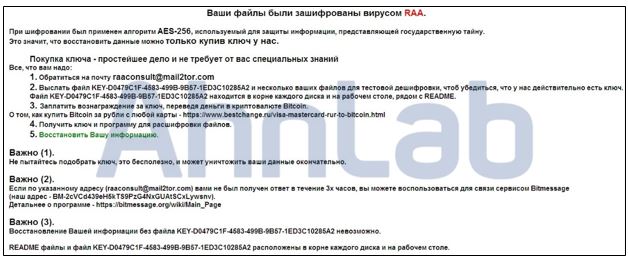

최근에는 러시아어 사용자를 노린 것으로 추정되는 허위 윈도우 업데이트 랜섬웨어도 발견됐다. 이른바 ‘RAA 랜섬웨어’로 불리는 이 랜섬웨어는 DOC 문서 파일 형태로 유포되었다.

[그림 4] RAA 스크립트(Java Script)가 포함된 랜섬웨어 DOC 문서

악성 DOC 파일을 실행하면 [그림 4]와 같이 러시아어로 ‘MS 오피스워드의 최신 버전에서 만들어진 것으로, 문서를 보기 위해서는 공식 업데이트 패키지를 설치하라’는 내용이 나타난다. 내용 하단에는 MS의 로고가 포함된 패키지 설치 버튼이 나타나 사용자의 실행을 유도한다.

해당 해키지를 실행하면 공격자가 삽입한 스크립트(Java Script, JS)가 실행된다. 해당 스크립트에는 [표 1]과 같은 코드가 포함되어 있다.

[표 1] 랜섬웨어 스크립트에 포함된 코드 정보

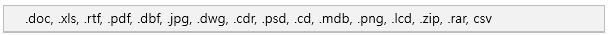

또한 자바스크립트의 indexOf로 확장자를 이용해 암호화를 할 파일들을 검색한다. 암호화 대상 파일을 검색하는 문자열은 [표 2]와 같으며, docm, docx, xlsx 등의 파일도 암호화의 대상이다.

[표 2] 암호화 대상 확장자 문자열

한편, 스크립트를 통해 생성된 실행 파일(ii.exe)은 특정 네트워크로 연결을 시도하지만, 안랩의 분석 당시 해당 서버는 연결되지 않았다.

[그림 4] RAA 랜섬웨어 감염 안내 메시지

이번에 발견된 두 건의 윈도우 업데이트로 위장한 랜섬웨어는 각각 영어 및 러시아어로 제작되어 있어, 국내 사용자를 노린 것은 아닌 것으로 보인다. 그러나 언제든 관련 변종이 국내로 유입될 수 있기 때문에 주의를 기울이는 것이 바람직하다. 특히 사용 중인 OS 및 프로그램의 최신 버전 업데이트는 반드시 정품 OS 및 소프트웨어에서 제공하는 업데이트 기능 및 제조사의 업데이트 사이트를 통해 진행하는 것이 바람직하다.

한편, V3 제품은 이들 랜섬웨어를 각각 아래와 같은 진단명으로 탐지하고 있다.

<V3 제품군의 진단명>

Trojan/Win32.Tear (2016.08.26.03)

DOC/Downloader (2016.09.01.00)

JS/Downloader (2016.09.01.00)

Trojan/Win32.Upbot (2016.08.30.03)